In der neuesten pfSense Release (Version 2.0) gibt es endlich eine Unterstützung um virtuelle IP Adressen (VIPs) direkt in der GUI anzulegen.

Jedoch ist dies nicht ganz so einfach wie es auf den ersten Blick scheint.

Grundsätzlich ist einmal zu unterscheiden ob man eine zusätzliche WAN oder LAN IP Adresse anlegen will.

Zusätzliche WAN IP Adresse

Beispielsweise man besitzt den IP Adressbereich 203.0.113.88/29 – dann wäre die erste nutzbare IP Adresse 203.0.113.90 – nehmen wir an auf diese Adresse würde auch das WAN Interface eingestellt werden. Voraussetzung hierfür ist natürlich, dass bereits ein entsprechendes Gateway mit der IP Adresse 203.0.113.89 existiert (z.B. das Modem des Providers).

Um nun die nächste IP Adresse 203.0.113.91 für beispielsweise ein Portforwarding zu verwenden, ist es notwendig eine VIP anzulegen.

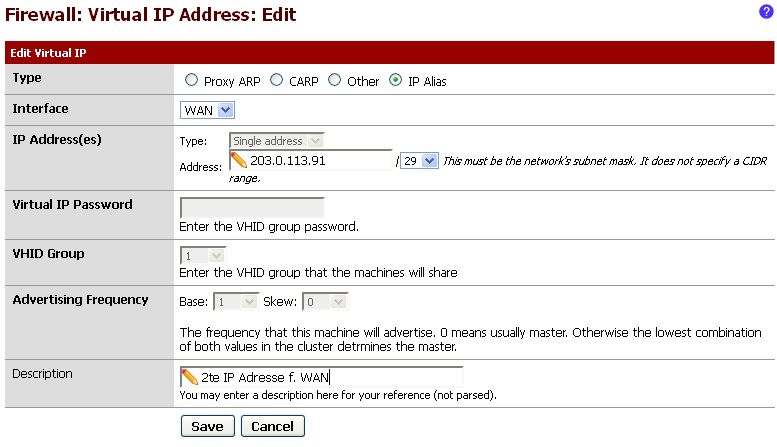

Um eine zusätzliche WAN IP Adresse anzulegen startet man im Menüpunkt Firewall-> Virtual IPs:

Hier fügt man im Reiter Virtual IPs mit dem + Symbol einen neuen Eintrag hinzu.

Wichtig hierbei ist natürlich die Auswahl des Typs IP Alias und die richtige Angabe der Subnetzmaske (/29).

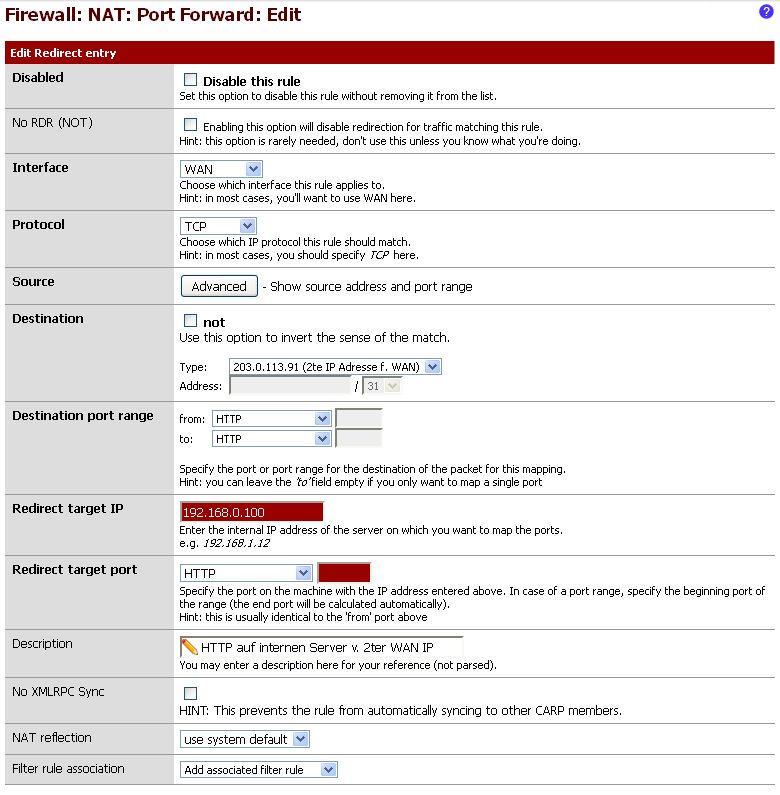

Nun kann die zusätzliche IP Adresse unter Firwall -> NAT für ein Portforwarding verwendet werden:

Zusätzliche LAN IP Adresse (2tes LAN Subnetz)

Angenommen man hätte 2 LAN Subnetze:

192.168.0.0/24 = primäres Subnetz (pfSense LAN static IP=192.168.0.1)

10.1.1.0/24 = sekundäres Subnetz

Um aus dem 10er Subnetz ebenfalls Internetzugriff zu haben bzw. ein Portforwarding in das 10er Subnetz durchzuführen bedarf es nun ein wenig mehr Aufwand.

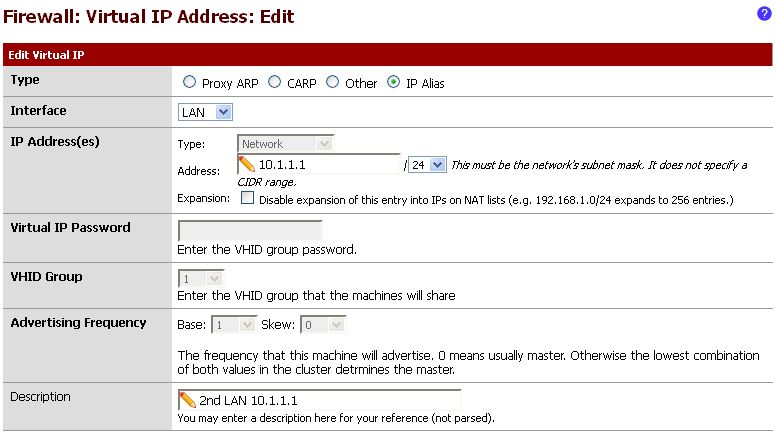

Zuerst beginnen wir wieder mit dem Zuweisen einer Virtuellen IP Adresse unter Firewall -> Virtual IPs:

Hierbei ist wieder zu beachten:

Typ: IP Alias

Interface: Natürlich LAN

Adresse: Hier wird die IP Adresse unter der die Firewall erreichbar sein soll angegeben – aber Achtung: Die Subnetzwmaske muss die Netzwerk Subnetzmaske sein (also in unserem Fall /24 = 255.255.255.0)

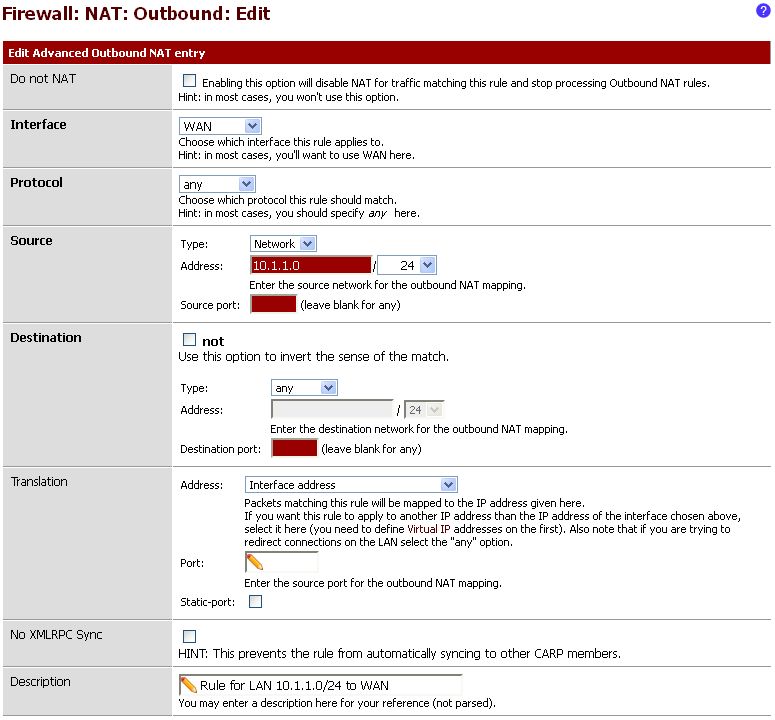

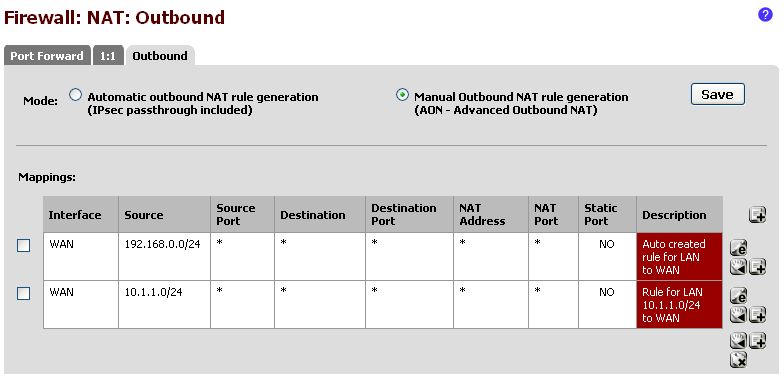

Mit dieser Konfiguration kommt aber pfSense bei der automatischen Erstellung der NAT Regeln nicht klar – diese müssen nun manuell unter Firewall -> NAT -> Reiter Outbound erstellt werden.

Hierbei ist der Punkt Manual Outbound NAT rule generation auszuwählen. Nach Bestätigung mit dem Button Save werden automatisch entsprechende Regeln erzeugt (unter Umständen finden sich hierbei Regeln für einzelne Hosts die dann zu löschen sind).

Damit die Regeln berücksichtigt werden, muss unter Outbound NAT die Option Manual Outbound NAT rule generation aktiviert werden!

Grundsätzlich jedoch sollte eine Regel für das primäre LAN Netz erstellt worden sein:

| Interface | Source | Source Port | Destination | Destination Port | NAT Address | NAT Port | Static Port | Description |

|---|---|---|---|---|---|---|---|---|

| WAN | 192.168.0.0/24 | * | * | * | * | * | NO | Auto created rule for LAN to WAN |

Nun ist eine manuelle Regel auf Basis der bestehenden Auto created rule durch den + Button daneben zu erstellen:

Hierbei ist zu beachten, das Source Netzwerk wieder mit der korrekten Netzwerk Maske anzugeben und für das Interface natürlich WAN auszuwählen.

Nach Bestätigen mit dem Save Button sollten sich nun 2 Outbound NAT Regeln in der Liste finden:

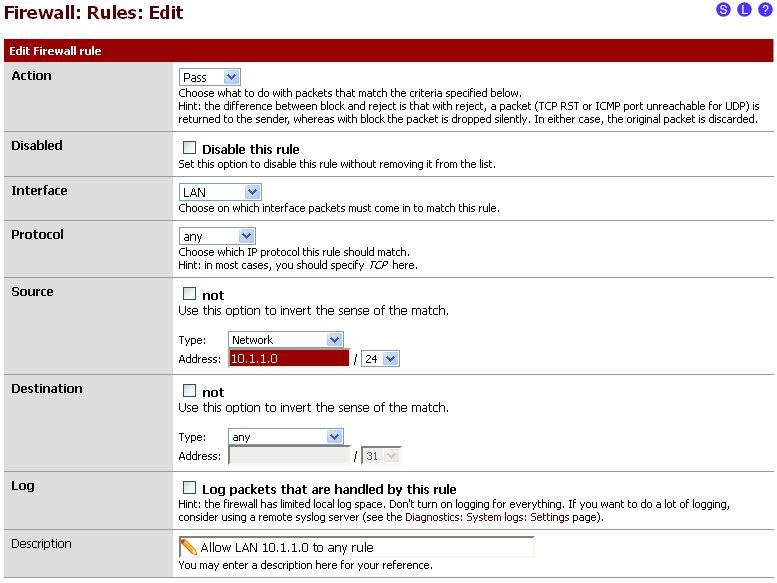

Damit der Internet Zugriff aus dem 10er Subnetz auch klappt muss dieses noch in den Firewall Regeln unter Firewall -> Rules -> Reiter LAN erlaubt werden. Hierzu wird basierend auf der bestehenden Regel für das (primäre) LAN net mit dem + Button daneben eine neue Regel erstellt:

Ab nun sollte der Zugriff auf das Internet aus dem 10er Subnetz klappen.

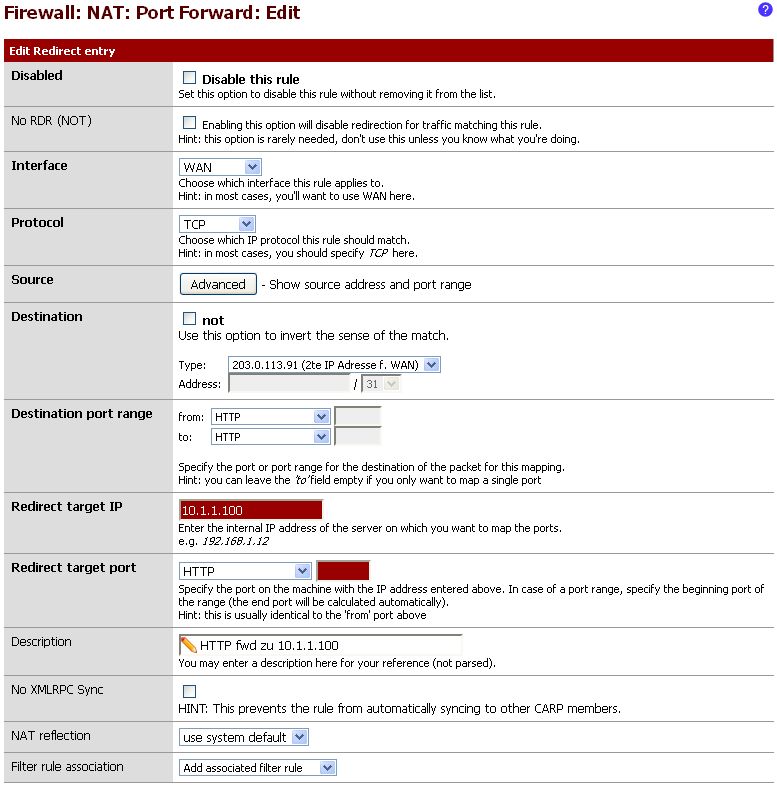

Portforwarding auf eine Virtuelle LAN IP

Ebenso ist es möglich ein Portforwarding auf einen Server (z.B. 10.1.1.100) im 10er Subnetz einzurichten.

Hierzu wird einfach eine neue Regel unter Firewall -> NAT -> Reiter Port Forward erstellt:

In diesem Beispiel wird sogar von der virtuellen WAN IP ein Portforwarding auf einen Server der sich im virtuellen LAN Subnetz befindet erstellt.

Schreibe einen Kommentar